Certification

137 systèmes certifiés provenant de 56 fournisseurs

12 certificats nationaux et internationaux

Les cyberattaques malveillantes contre les systèmes industriels, notamment les systèmes d'automatisation et de contrôle industriels (IACS) et les systèmes de contrôle et d'acquisition de données (SCADA), se sont multipliées ces dernières années. Les exploitants d'infrastructures critiques en sont les victimes. Par exemple, les attaques menées par Industroyer et BlackEnergy ont fait ressortir les risques importants d'attaques ciblées contre des infrastructures critiques. Parallèlement, les incidents de Colonial Pipeline et de Norsk Hydro ont fait état des conséquences potentielles d'intrusions malveillantes sur des organisations industrielles.

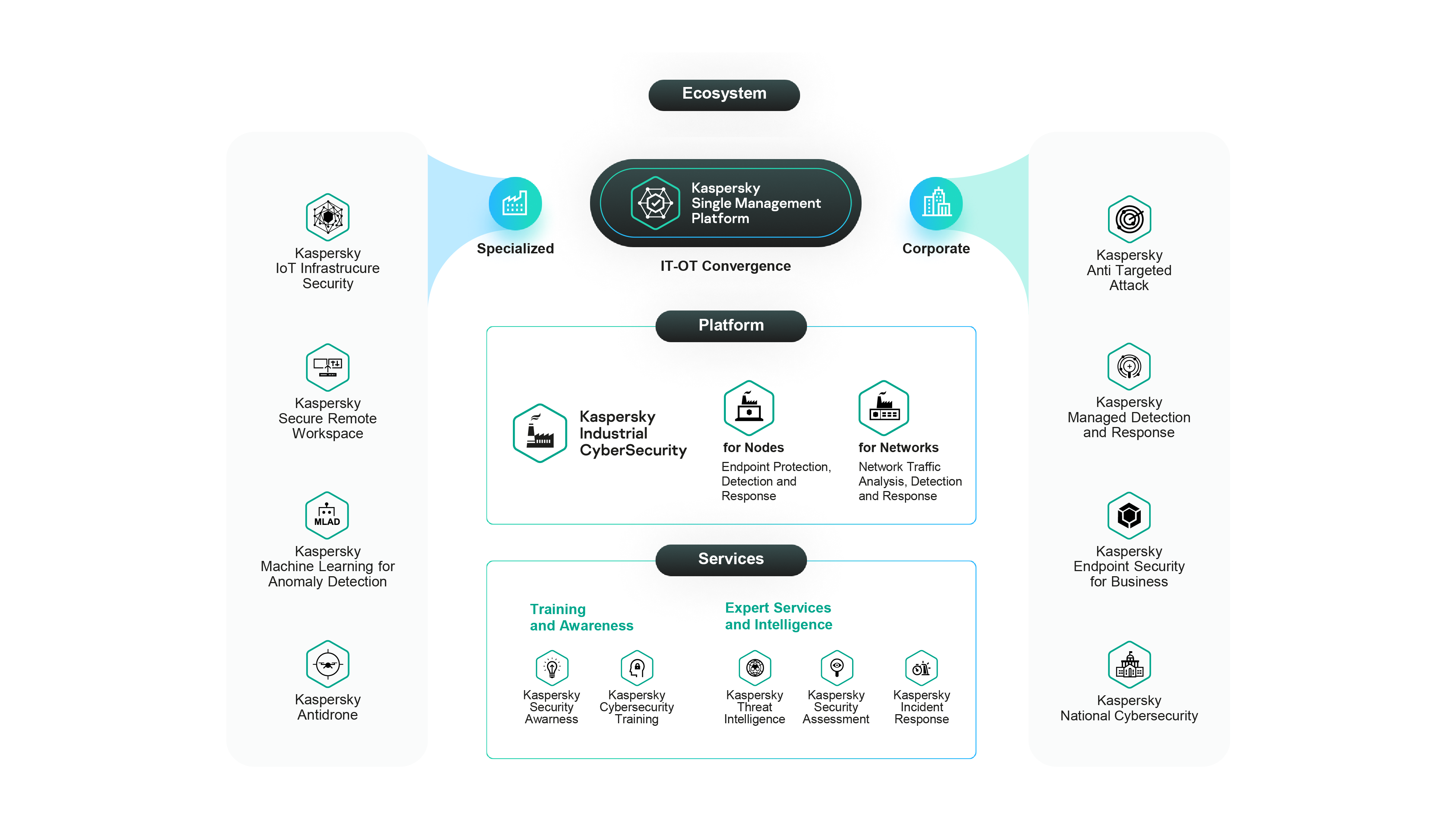

Kaspersky Industrial CyberSecurity (KICS) est une plateforme de produits et de services nativement intégrés. Elle est conçue pour protéger les couches technologiques opérationnelles des entreprises industrielles sans pour autant compromettre la disponibilité des systèmes ou la cohérence des processus technologiques. Les couches et les éléments protégés par le produit comprennent : DCS, SCADA, IHM, contrôleurs comme les PLC, IED, automatisation robotique, équipement de mise en réseau OT, passerelles, et postes de travail d'opérateurs et d'ingénieurs. L'innovation et l'intégrité de l'approche de Kaspersky en matière de cybersécurité OT, SCI et IdO sont centrées sur la convergence IT – OT au niveau des opérations de sécurité et l'intégration transparente des solutions d'entreprise et des solutions spécialisées dans le portefeuille de Kaspersky.